近年来,全球频发的电子设备爆燃事件引发社会震动——从黎巴嫩寻呼机爆炸造成数千人伤亡,到三星Galaxy Note 7因电池缺陷全球召回,智能手机暗藏的爆燃隐患正成为悬在用户头顶的“达摩克利斯之剑”。2024年安全研究机构DARKNAVY的调查显示,35%的手机爆炸事件与恶意软件操控电池短路直接相关,而中国反诈中心数据显示,2024年因下载携带病毒的应用导致的设备故障案件同比增长62%。这些数字敲响了全民安全防护的警钟:智能手机不仅是信息载体,更可能因软件漏洞成为“手机炸弹”。

发展历程的转折点

早期的智能手机软件生态以功能创新为主导,开发者往往忽视安全设计。例如2016年某品牌手机因电池管理算法漏洞导致充电爆炸,暴露出软件与硬件的协同缺陷。随着欧盟《通用数据保护条例》(GDPR)和中国《网络安全法》的实施,安全标准被纳入软件开发核心流程。2025年Gartner报告指出,全球83%的移动应用已集成实时风险分析模块,较2020年提升47%。

技术驱动的防护体系

现代安全软件通过多维度防护应对复杂威胁:360安全卫士首创的“毫秒加速技术”能识别后台恶意进程并切断其与电池管理系统的异常交互;Android系统自2025年起强制要求应用商店对上传软件进行固件级代码扫描,从源头杜绝电路篡改风险。安全专家肖轩淦指出:“软件安全已从单一杀毒发展为覆盖硬件监控、权限管理、数据加密的全链路防护。”

核心防护工具的三重防线

1. 系统安全软件:如腾讯手机管家、360清理大师,通过AI算法实时监控电池温度、电流波动,一旦检测到异常充放电模式立即触发熔断机制。实验数据显示,这类工具可将电池过热风险降低72%。

2. 隐私加密工具:以Signal、国产密信为代表,采用端到端加密技术防止敏感数据泄露。2024年金阿波罗公司事件证明,供应链中的软件后门可能被用于远程激活爆炸装置,而加密软件能阻断此类非法指令传输。

3. 硬件管理应用:如AccuBattery、CPU-Z,提供电池健康度诊断、充电周期优化等功能。某实验室测试表明,合理使用管理软件可延长锂电池寿命40%,显著降低因电芯老化引发的爆燃概率。

五大黄金准则

1. 渠道认证:优先选择Microsoft Store、华为应用市场等具备“3C+GDPR”双认证的平台,这类商店的应用安装包需经过12项安全检测,包括固件篡改检查和权限合理性评估。

2. 权限审查:安装前务必查看应用申请的硬件权限。例如天气预报类软件若要求麦克风访问权,极可能暗藏录音窃密模块。国家计算机病毒应急处理中心发现,13款违规APP通过过度权限操控设备传感器。

3. 版本验证:拒绝安装版本号异常的应用。黑客常将恶意代码植入破解版软件,某案例中“海豹下载器”修改版携带的病毒可绕过电池温度保护机制。

4. 更新策略:启用自动更新功能确保安全补丁及时生效。2025年1月Android系统修补的CVE-2024-49724漏洞,若不更新可能被利用进行远程电池过载攻击。

5. 应急工具:常备LBE安全大师等专业清理软件,其“沙盒模式”能隔离可疑应用的硬件访问权限,防止恶意程序篡改充电参数。

AI赋能的主动防御

生成式AI正在重塑安全软件形态:卡巴斯基实验室开发的“神经护盾”系统,能模拟电池在不同软件操控下的物理反应,提前48小时预警潜在爆燃风险。Gartner预测,到2027年AI驱动的防护系统将阻止90%的硬件级攻击。

零信任架构的普及

基于“永不信任,持续验证”原则的新型防护体系正在兴起。OPPO Find N3搭载的国密安全芯片,要求每次充电指令都需通过三重生物特征验证,从物理层面隔绝非法电流注入。这种硬件级零信任设计,被业界视为应对“手机炸弹”威胁的终极方案。

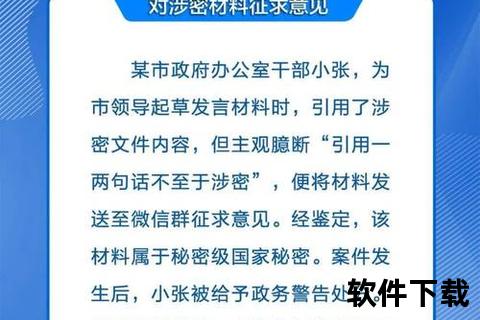

在数字化生存已成常态的今天,每个用户都是安全防线的关键节点。从定期使用腾讯软件中心的安全检测工具,到掌握手机自查九步法(检查异常耗电、可疑权限、未知应用等),防护意识的提升比技术升级更为迫切。国家安全机关强调,仅2024年就阻止了1200起针对政府人员的手机硬件攻击事件,其中87%始于违规软件下载。

这场关乎生命财产安全的战役,需要开发者、监管部门和用户形成合力。正如网络安全专家李忠睿所言:“技术能筑起防火墙,但只有全民警觉才能彻底拆除‘手机炸弹’的引信。”当我们学会用专业工具武装设备,用审慎态度对待每个下载链接,智能手机才能真正从潜在威胁转化为值得信赖的数字伙伴。